Compliance in der Cloud: DSGVO, BSI C5 & Co. meistern

Strategien und Automatisierung zur Einhaltung regulatorischer Anforderungen in Cloud-Umgebungen

Die Nutzung von Cloud-Diensten bietet enorme Vorteile, stellt Unternehmen jedoch auch vor erhebliche Compliance-Herausforderungen. Insbesondere in Deutschland und Europa müssen strenge regulatorische Vorgaben wie die Datenschutz-Grundverordnung (DSGVO), der Cloud Computing Compliance Controls Catalogue (C5) des BSI oder branchenspezifische Anforderungen wie BAIT/VAIT/KAIT eingehalten werden. In diesem Artikel beleuchte ich die wichtigsten Compliance-Anforderungen, die Herausforderungen in der Cloud und wie Sie durch Automatisierung und Best Practices die Compliance sicherstellen können.

Die Herausforderung

Die dynamische, verteilte und oft komplexe Natur von Cloud-Umgebungen erschwert die kontinuierliche Einhaltung von Compliance-Vorgaben. Das Shared Responsibility Model, die globale Reichweite der Anbieter und die schnelle Entwicklungsgeschwindigkeit erfordern neue Ansätze für Governance, Risikomanagement und Compliance (GRC).

1. Wichtige Compliance-Anforderungen für deutsche/europäische Unternehmen

Je nach Branche und Art der verarbeiteten Daten sind unterschiedliche Regularien relevant:

| Regulierung/Standard | Fokus | Relevanz |

|---|---|---|

| DSGVO (GDPR) | Schutz personenbezogener Daten von EU-Bürgern | Alle Unternehmen, die personenbezogene Daten von EU-Bürgern verarbeiten |

| BSI C5 | Informationssicherheit für Cloud Computing (Kriterienkatalog des Bundesamts für Sicherheit in der Informationstechnik) | Empfohlen für Cloud-Anbieter und -Nutzer in Deutschland, oft Voraussetzung im öffentlichen Sektor |

| ISO/IEC 27001 | Internationaler Standard für Informationssicherheits-Managementsysteme (ISMS) | Branchenübergreifend als Nachweis für Informationssicherheit |

| ISO/IEC 27017 & 27018 | Spezifische Leitlinien für Cloud-Sicherheit (27017) und Datenschutz in der Cloud (27018) | Ergänzung zu ISO 27001 für Cloud-Kontexte |

| BAIT/VAIT/KAIT | Bankaufsichtliche/Versicherungsaufsichtliche/Kapitalverwaltungsaufsichtliche Anforderungen an die IT (BaFin) | Finanz- und Versicherungssektor in Deutschland |

| PCI DSS | Sicherheit von Kreditkartendaten (Payment Card Industry Data Security Standard) | Unternehmen, die Kreditkartendaten verarbeiten, speichern oder übertragen |

| TISAX | Informationssicherheit in der Automobilindustrie (Trusted Information Security Assessment Exchange) | Automobilhersteller und Zulieferer |

Die Herausforderung besteht darin, die spezifischen Anforderungen dieser Regularien auf die Cloud-Umgebung zu übertragen und deren Einhaltung nachzuweisen.

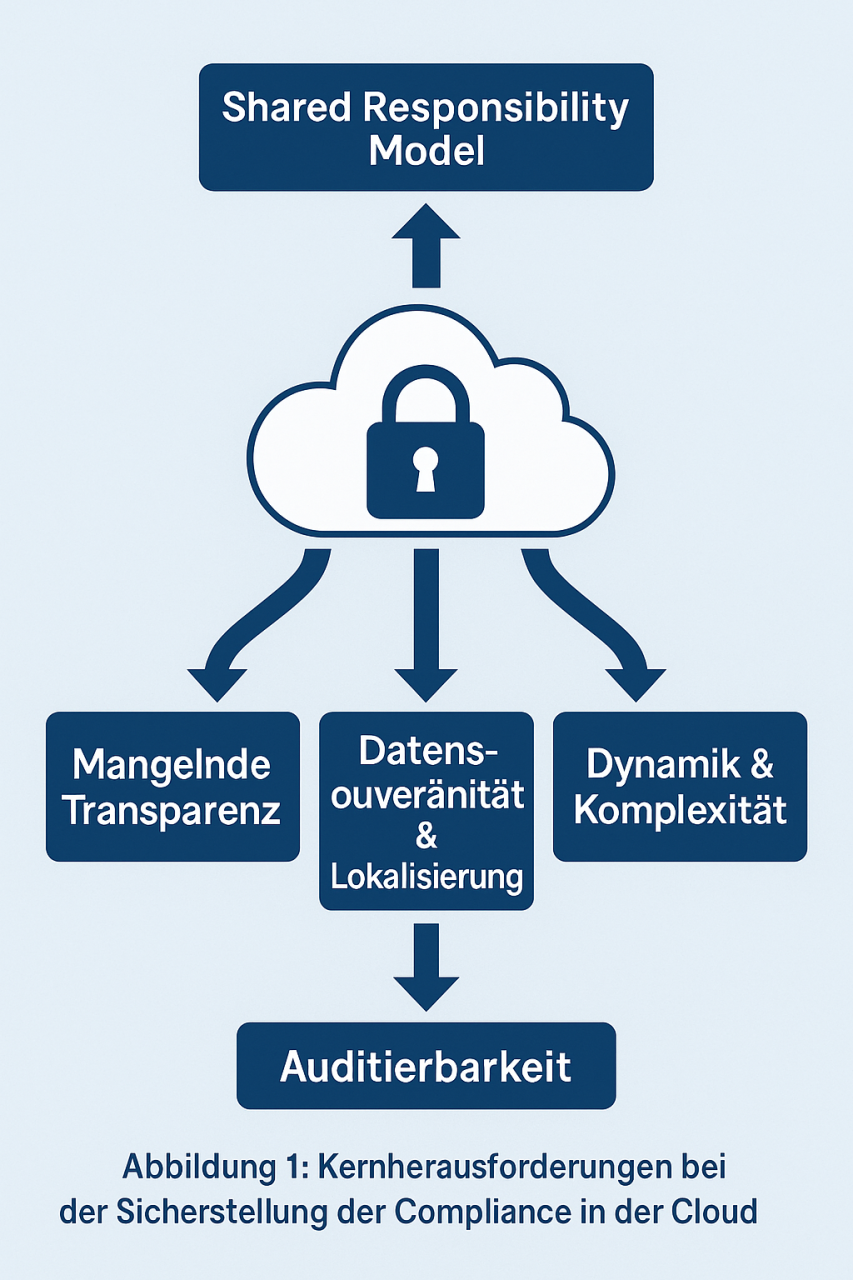

2. Herausforderungen der Compliance in der Cloud

- Shared Responsibility Model: Klare Abgrenzung der Verantwortlichkeiten zwischen Cloud-Anbieter und Kunde ist entscheidend, aber oft komplex. Der Kunde bleibt letztendlich für die Compliance seiner Daten und Anwendungen verantwortlich.

- Mangelnde Transparenz: Einblick in die physische Infrastruktur und die internen Prozesse des Cloud-Anbieters ist begrenzt. Zertifizierungen (ISO 27001, SOC 2, BSI C5 etc.) des Anbieters sind wichtig, aber nicht ausreichend.

- Datensouveränität und -lokalisierung: Sicherstellung, dass Daten (insbesondere personenbezogene) nur in zulässigen geografischen Regionen gespeichert und verarbeitet werden (Stichwort: Schrems II).

- Dynamik und Komplexität: Cloud-Umgebungen ändern sich ständig durch neue Dienste, Konfigurationen und Deployments. Manuelle Compliance-Prüfungen sind oft nicht praktikabel.

- Auditierbarkeit: Nachweis der Compliance gegenüber Auditoren erfordert umfassendes Logging, Monitoring und Reporting.

- Konfigurations-Drift: Unbeabsichtigte oder nicht autorisierte Änderungen an der Konfiguration können zu Compliance-Verstößen führen.

Abbildung 1: Kernherausforderungen bei der Sicherstellung der Compliance in der Cloud

3. Strategien für Cloud Compliance

Ein proaktiver und automatisierter Ansatz ist entscheidend für die Bewältigung der Compliance-Herausforderungen:

3.1 Auswahl des richtigen Cloud-Anbieters und der richtigen Services

- Zertifizierungen prüfen: Stellen Sie sicher, dass der Anbieter relevante Zertifizierungen (BSI C5, ISO 27001, SOC 2 etc.) besitzt und die Berichte zur Verfügung stellt.

- Vertragliche Regelungen (AVV/DPA): Schließen Sie Auftragsverarbeitungsverträge (AVV) bzw. Data Processing Agreements (DPA) ab, die den Anforderungen der DSGVO entsprechen.

- Regionale Verfügbarkeit: Wählen Sie Cloud-Regionen innerhalb der EU (z.B. Frankfurt, Irland, Paris), um DSGVO-Anforderungen an die Datenlokalisierung zu erfüllen.

- Compliance-konforme Services: Nutzen Sie Dienste, die spezifische Compliance-Anforderungen unterstützen (z.B. AWS KMS für Schlüsselverwaltung, dedizierte Hosts für Lizenzanforderungen).

Praxistipp: BSI C5 Testat

Für deutsche Unternehmen, insbesondere im öffentlichen Sektor oder bei kritischen Infrastrukturen, ist ein BSI C5 Testat des Cloud-Anbieters oft eine wichtige Voraussetzung. Prüfen Sie, ob der Anbieter ein Testat nach Typ 1 (Beschreibung des Systems und Kontrollen) oder Typ 2 (Wirksamkeitsprüfung über einen Zeitraum) vorweisen kann.

3.2 Sichere Landing Zone und Governance-Framework

Eine gut definierte Landing Zone mit klaren Governance-Richtlinien bildet die Grundlage für Compliance:

- Multi-Account-Strategie: Trennung von Umgebungen (Prod, Dev, Test) und ggf. nach Compliance-Anforderungen.

- Identity and Access Management (IAM): Strikte Zugriffskontrolle nach dem Prinzip der geringsten Privilegien, MFA, regelmäßige Access Reviews.

- Netzwerksicherheit: Segmentierung, Firewalls, private Endpunkte.

- Logging und Monitoring: Zentrale Erfassung und Analyse von Audit-Logs (z.B. AWS CloudTrail, Azure Monitor).

- Tagging-Strategie: Konsistente Kennzeichnung von Ressourcen zur Nachverfolgung und Kostenzuordnung.

3.3 Compliance as Code: Automatisierung ist der Schlüssel

Manuelle Compliance-Prüfungen sind in dynamischen Cloud-Umgebungen fehleranfällig und ineffizient. “Compliance as Code” automatisiert die Definition, Überprüfung und Durchsetzung von Compliance-Richtlinien:

- Policy as Code (PaC): Definition von Sicherheits- und Compliance-Richtlinien als Code (z.B. mit Open Policy Agent (OPA)/Rego, AWS Config Rules, Azure Policy).

- Infrastructure as Code (IaC) Scanning: Überprüfung von Terraform-, CloudFormation- oder ARM-Templates auf Compliance-Verstöße *vor* dem Deployment (Shift-Left). Tools: tfsec, checkov, Terrascan.

- Kontinuierliche Compliance-Überwachung: Laufende Überprüfung der bereitgestellten Ressourcen auf Konformität mit den definierten Richtlinien (Detective Controls).

- Automatisierte Korrektur (Auto-Remediation): Automatische Behebung von erkannten Compliance-Verstößen (Corrective Controls), z.B. durch Lambda-Funktionen oder Azure Functions.

- Compliance-Dashboards und Reporting: Automatisierte Erstellung von Berichten und Visualisierung des Compliance-Status.

package bsi_c5

import input.aws_config.configurationItem as ci

# OPS-1.1: Änderungsprotokollierung (CloudTrail muss aktiviert sein)

deny_cloudtrail_disabled[msg] {

ci.resourceType == “AWS::CloudTrail::Trail”

ci.configuration.isLogging == false

msg := sprintf(“BSI C5 OPS-1.1: CloudTrail trail

‘%v’ is not enabled.”, [ci.resourceName])

}

# OPS-4.1: Schutz vor Schadsoftware (Keine spezifische AWS Config Regel, oft über Agenten gelöst)

# Hier könnte eine Prüfung auf installierte Agenten oder Konfigurationen erfolgen

# IDC-2.1: Zugriffskontrolle (Beispiel: Kein Root-Zugriffsschlüssel)

deny_root_access_key[msg] {

ci.resourceType == “AWS::IAM::User”

ci.resourceName == “

ci.supplementaryConfiguration.AccessKeyMetadata[_].accessKeyId

msg := “BSI C5 IDC-2.1: Root account has active access keys.”

}

# CRY-1.1: Datenverschlüsselung (Beispiel: S3 Bucket Verschlüsselung)

deny_s3_unencrypted[msg] {

ci.resourceType == “AWS::S3::Bucket”

not ci.supplementaryConfiguration.ServerSideEncryptionConfiguration

msg := sprintf(“BSI C5 CRY-1.1: S3 bucket

‘%v’ does not have server-side encryption enabled.”, [ci.resourceName])

}

stages:

– validate

– plan

– apply

validate_terraform:

stage: validate

image: hashicorp/terraform:latest

script:

– terraform init -backend=false

– terraform validate

scan_terraform_with_tfsec:

stage: validate

image: aquasec/tfsec-ci:latest

script:

– tfsec . –format junit –out tfsec-report.xml # Scan und Output für GitLab

artifacts:

when: always

reports:

junit: tfsec-report.xml

3.4 Datenschutz und Datensouveränität sicherstellen

Besondere Maßnahmen sind für den Schutz personenbezogener Daten gemäß DSGVO erforderlich:

- Datenminimierung: Nur notwendige personenbezogene Daten sammeln und verarbeiten.

- Zweckbindung: Daten nur für den festgelegten Zweck verwenden.

- Privacy by Design/Default: Datenschutz von Anfang an in Systeme integrieren.

- Datenlokalisierung: Sicherstellen, dass Daten in zulässigen Regionen bleiben (EU).

- Verschlüsselung: Verschlüsselung sensibler Daten im Ruhezustand und bei der Übertragung.

- Pseudonymisierung/Anonymisierung: Wenn möglich, Daten unkenntlich machen.

- Zugriffskontrolle und Logging: Strenge Kontrolle und Nachvollziehbarkeit von Zugriffen.

- Rechte der Betroffenen: Technische Umsetzung von Auskunfts-, Berichtigungs-, Lösch- und Übertragungsrechten.

- Datenschutz-Folgenabschätzung (DSFA): Durchführung bei hohem Risiko für die Rechte und Freiheiten natürlicher Personen.

Schrems II und Datentransfers in Drittländer

Seit dem Schrems-II-Urteil des EuGH ist der Transfer personenbezogener Daten in Länder außerhalb der EU (insbesondere die USA) erschwert. Unternehmen müssen sicherstellen, dass ein angemessenes Datenschutzniveau im Drittland gewährleistet ist, z.B. durch Standardvertragsklauseln (SCCs) plus zusätzliche technische und organisatorische Maßnahmen (TOMs) oder durch Nutzung von EU-basierten Cloud-Angeboten ohne US-Bezug (z.B. Gaia-X-konforme Dienste, souveräne Clouds).

3.5 Kontinuierliches Monitoring und Auditing

Compliance ist kein einmaliger Zustand, sondern muss kontinuierlich überwacht und nachgewiesen werden:

- Cloud Security Posture Management (CSPM): Tools wie AWS Security Hub, Azure Security Center, Google Security Command Center oder Wiz bieten kontinuierliche Überwachung der Compliance-Konfiguration.

- SIEM-Integration: Einspeisung von Cloud-Audit-Logs in ein Security Information and Event Management (SIEM)-System zur Korrelation und Analyse.

- Regelmäßige interne und externe Audits: Überprüfung der implementierten Kontrollen und Prozesse.

- Automatisierte Evidenzsammlung: Tools zur automatischen Sammlung von Nachweisen für Audits.

4. Compliance in der CI/CD-Pipeline (DevSecOps)

Die Integration von Compliance-Prüfungen in die CI/CD-Pipeline (Shift-Left) ist entscheidend, um Verstöße frühzeitig zu erkennen und zu verhindern:

- IaC Scanning: Wie oben beschrieben, Prüfung von Infrastruktur-Code.

- SAST/DAST/SCA: Statische und dynamische Code-Analyse sowie Prüfung von Abhängigkeiten auf Sicherheitsschwachstellen, die auch Compliance-relevant sein können.

- Container Image Scanning: Prüfung auf Schwachstellen und Compliance-Verstöße in Container-Images.

- Policy Enforcement Points: Integration von PaC-Tools (z.B. OPA) in die Pipeline, um nicht-konforme Deployments zu blockieren.

Abbildung 2: Integration von Compliance-Prüfungen in die DevSecOps-Pipeline

5. Fazit

Compliance in der Cloud ist eine komplexe, aber lösbare Aufgabe. Ein proaktiver Ansatz, der auf einem soliden Governance-Framework, der richtigen Auswahl von Anbietern und Services, starker Automatisierung (Compliance as Code) und kontinuierlichem Monitoring basiert, ist der Schlüssel zum Erfolg. Insbesondere für deutsche und europäische Unternehmen ist die Berücksichtigung von DSGVO, BSI C5 und ggf. branchenspezifischen Regularien unerlässlich.

Die Implementierung einer umfassenden Cloud-Compliance-Strategie erfordert spezifisches Know-how und Erfahrung. Gerne unterstütze ich Sie bei der Analyse Ihrer Anforderungen, der Entwicklung einer passenden Strategie und der Implementierung der notwendigen technischen und organisatorischen Maßnahmen.

Möchten Sie mehr erfahren?

Ich biete eine kostenlose initiale Beratung zu Cloud Compliance und Governance an. Kontaktieren Sie mich unter kontakt@stoitschev.de, um einen Termin zu vereinbaren.